A Operadora Orange España, é a segunda maior operadora móvel do País, e acaba de sofrer uma grande interrupção em seus serviços por causa de uma senha, tudo aconteceu na última quarta-feira depois que uma Hacker diz ter encontrado um login e senha “por acaso” em uma lista de vazamento.

Aparentemente a senha pertencia a operadora, mas parecia ser falsa porque era “ridiculamente fraca” ele resolveu então testar a senha, e a usou para acessar uma conta que servia para gerenciar a tabela de roteamento global que controla quais redes fornecem o tráfego de internet da empresa, disseram pesquisadores.

E advinha, a senha era verdadeira. O sequestro começou por volta das 9h28 do horário universal (cerca de 2h28, horário do Pacífico), o grupo entrou na conta RIPE NCC da Orange usando a senha “ripeadmin”.

O Centro de Coordenação de Redes RIPE é um dos cinco Registros Regionais de Internet, que são responsáveis por gerenciar e alocar endereços IP para provedores de serviços de Internet. Uma senha tão simples, para um órgão como a RIPE que atende 75 países na Europa, Oriente Médio e Ásia Central, semelhante a LACNIC que cuida da tabela para a América Latina e o Caribe.

A hacker identificada apenas como “Snow” resolveu então bagunçar toda a tabela de roteamento.

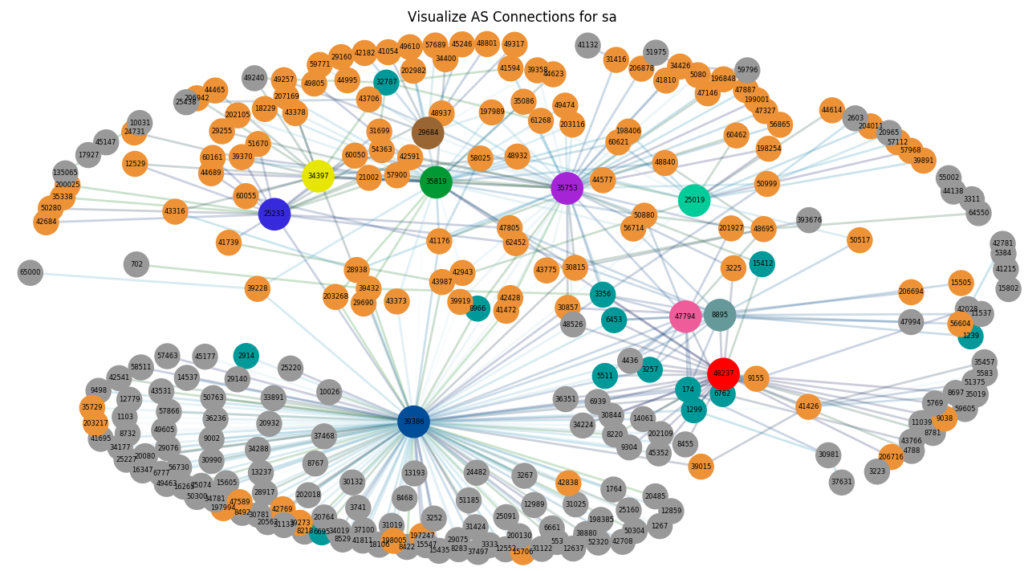

Com acesso ao sistema estabelecido, Snow “bagunçou” todas as rotas de internet ao emitir novas ROAs, que são autorizações para designar sistemas autônomos ou IPs que realizam a entrega do tráfego a várias partes do mundo. Como você deve imaginar, sim, eles tem backup de tudo isso, e o incidente foi logo corrigido, mas o pior ainda estava por vir.

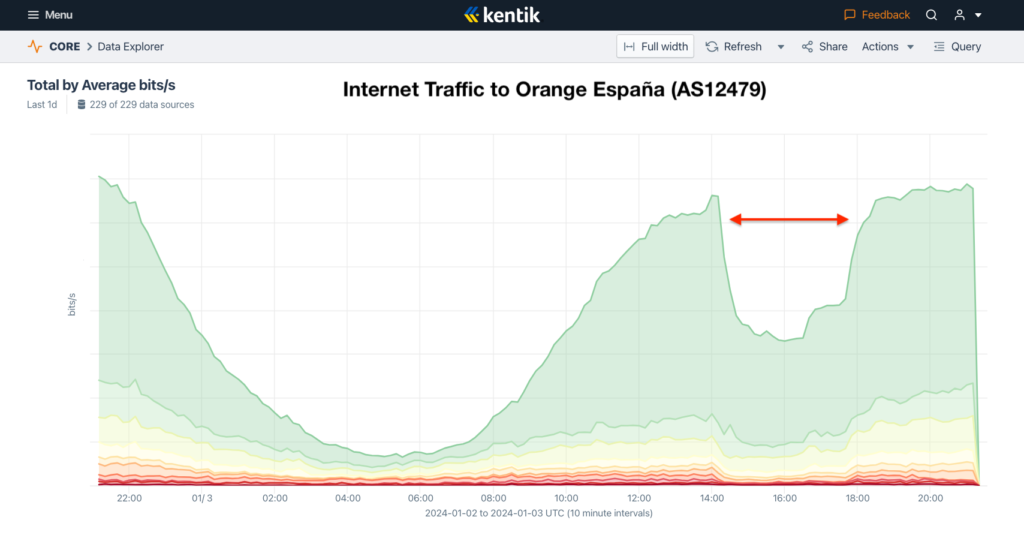

Em seguida Snow publicou quatro ROAs que tinham origens sem relação com a Orange Espanha, e isso levou uma proteção do BGP, conhecida como RPKI, a alertar os provedores de backbone para rejeitar todos os novos anúncios. Isso quer dizer que a RPKI funcionou como um ataque de negação de serviço (DDoS) à rede da Orange Espanha, causando instabilidade para os usuários e levando a uma queda de 50% do tráfego da operadora.

Ironicamente, o objetivo do RPKI é evitar o sequestro de rota, uma ocorrência muito comum em que uma parte intencionalmente ou por engano publica ROAs que roteiam o tráfego através de intervalos de endereços IP não autorizados, às vezes representando sérias ameaças à estabilidade da Internet e até mesmo potencialmente à segurança nacional.

A senha da conta RIPE era… “ripeadmin”

Em sua defesa, a empresa de segurança disse que o nome de usuário e a senha “ridiculamente fraca” foram coletados por malware de roubo de informações que estava instalado em um computador Orange desde setembro. A senha foi então disponibilizada para venda em um marketplace de infostealer.

O que não faz sentido para uma empresa deste porte não ter um serviço de autenticação em duas etapas!

No X (antigo Twitter), Snow chegou a afirma que encontrou as credenciais por acaso, enquanto procurava por dados de bots em vazamentos públicos, “Eu vi a conta RIPE com a senha ‘ripeadmin’, sem autenticação em dois fatores, sem precisar de nenhuma engenharia social”, disse a hacker.

Ela ainda fez piada no X sobre o ocorrido, ao mencionar a conta da Orange Espanha e disse “Eu consertei a segurança da sua conta de administrador da RIPE. Mande uma mensagem para eu passar as novas credenciais”.

A RIPE NCC abriu uma investigação sobre o acidente e restaurou a conta da Orange Espanha e agora, aconselhou que seus membros usassem a autenticação em dois fatores. Uma simples questão de segurança digital ignorada.

As informações são do ArsTechnica

Grupo Whatsapp

Grupo Whatsapp

Grupo Telegram

Grupo Telegram